Met de opkomst van technologie wordt al onze informatie blootgesteld aan het slachtoffer van een soort aanval en hoewel we denken dat het ons nooit zal overkomen, moeten we alert zijn en erkennen dat de aanvallers hun doelen verspreiden zonder slachtoffers te selecteren.

Onlangs hebben we gepraat en gezien hoe Ransomware duizenden gebruikers en bedrijven wereldwijd heeft getroffen door hun gegevens letterlijk te kapen en te vragen om een geldelijke beloning die met de dag groeide als hun claims niet werden gebruikt.

Ransomware werd uiteindelijk gecontroleerd door de verschillende beveiligingsupdates, maar het heeft een stempel gedrukt op beveiligingskwesties en toen we dachten dat alles relatief rustig was, ontstaat een nieuwe dreiging die ongetwijfeld een wereldwijde impact heeft vanwege het type verspreiding en het doelwit van aanval en de bekende Krack-aanval die op 16 oktober van dit jaar werd ontdekt.

De Krack-aanval is een KRACK-kwetsbaarheid in WPA2 die, zoals we allemaal weten, de meest voorkomende beveiligingsmethode is in de meeste draadloze routers die sinds 2004 zijn gelanceerd. Door de aard ervan kunnen hackers een volledig veilige Wi-Fi-verbinding infiltreren zonder laat het slachtoffer weten totdat het te laat is om er iets aan te doen om beveiligingsmaatregelen te nemen en omdat de bezorgdheid bij deze aanval, de overgrote meerderheid van de huidige draadloze apparaten, inclusief onze mobiele apparaten, WPA2 gebruikt om te onderhandelen over de Toegang tot een netwerk.

Wat is en hoe de Krack-aanval werkt

We hebben gezegd dat WPA2 een protocol is dat is ontworpen om alle wifi-netwerken te beveiligen die tegenwoordig worden beschermd. Nou, met Krack kan de aanvaller in het netwerk van een slachtoffer deze zwakke punten misbruiken met behulp van Key Reinstallation-aanvallen (KRACK), dat wil zeggen dat aanvallers deze nieuwe aanvalstechniek kunnen gebruiken om informatie te lezen die eerder veilig was gecodeerd. Dit kan worden gebruikt om vertrouwelijke informatie te stelen, zoals creditcardnummers, wachtwoorden, chatberichten, e-mails, foto's, enz.

De aanval werkt tegen alle moderne beveiligde Wi-Fi-netwerken en, afhankelijk van de netwerkconfiguratie, is het ook mogelijk om gegevens te injecteren en te manipuleren. Een aanvaller kan bijvoorbeeld ransomware of andere malware in websites injecteren, gewoon door verbinding te maken met het wifi-netwerk.

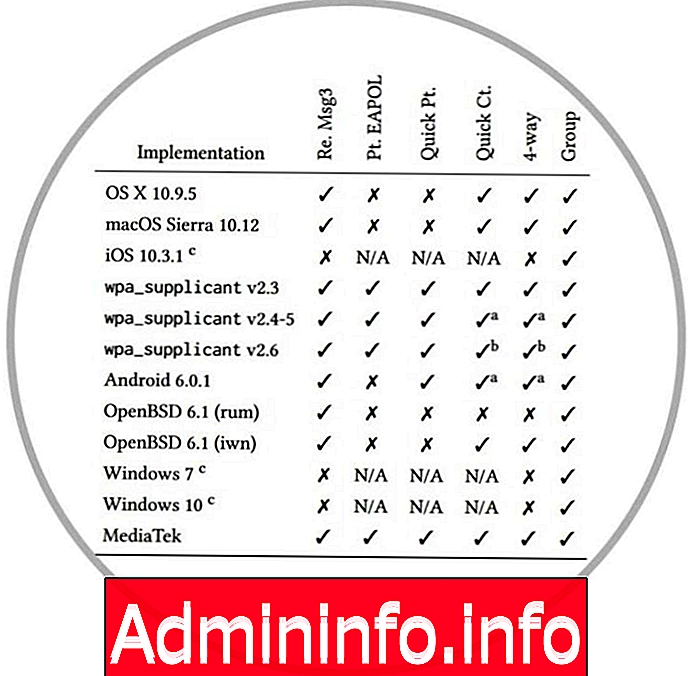

Twee van de systemen die het meest kwetsbaar zijn voor deze aanval zijn Android, sinds versie 6.0, en Linux, omdat het mogelijk is om een coderingssleutel met nul gegevens opnieuw te installeren. Bij het aanvallen van andere apparaten is het moeilijker om alle pakketten te decoderen, hoewel een groot aantal pakketten kan worden gedecodeerd.

In de volgende video wordt gedetailleerd uitgelegd hoe de aanvaller alle door het slachtoffer verzonden gegevens kan ontsleutelen:

1. Hoe de Krack-aanval in detail werkt

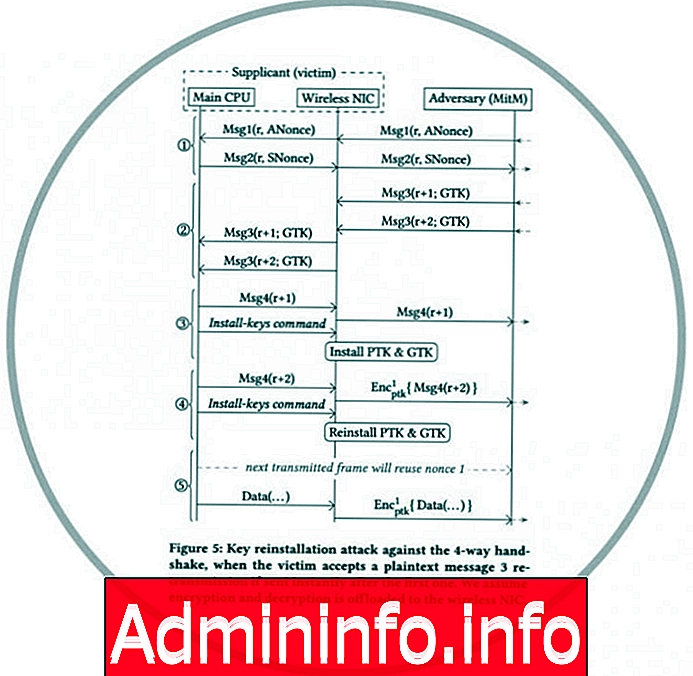

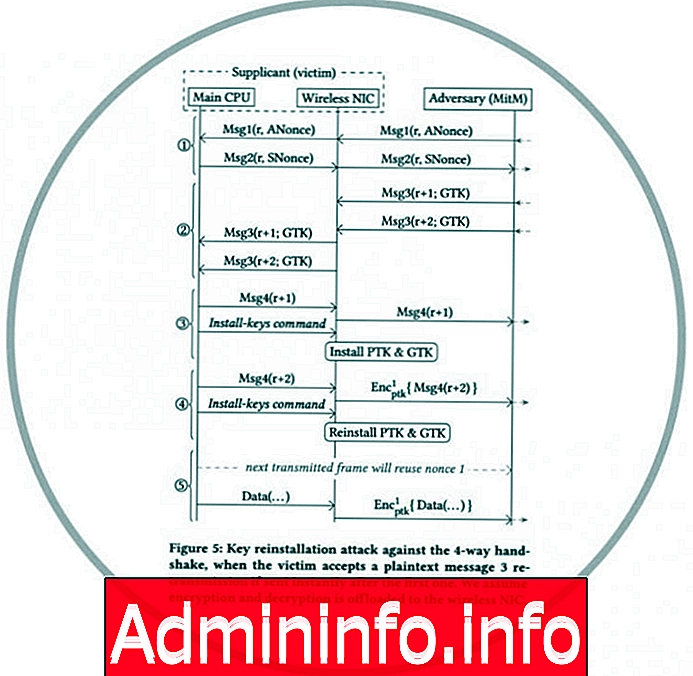

De Krack-aanval is gericht op het 4-wegsproces van het WPA2-protocol dat plaatsvindt wanneer een client lid wil worden van een beveiligd wifi-netwerk en wordt gebruikt om te bevestigen dat zowel de client als het toegangspunt de juiste referenties hebben.

Met dit 4-wegproces wordt onderhandeld over een nieuwe coderingssleutel die zal worden gebruikt om al het daaropvolgende verkeer te coderen. Momenteel maken alle moderne Wi-Fi-beveiligde netwerken gebruik van het 4-way link-protocol, wat inhoudt dat al deze netwerken worden beïnvloed door, of een variant daarvan, van de Krack-aanval. De aanval werkt bijvoorbeeld tegen persoonlijke en zakelijke wifi-netwerken, tegen de vorige WPA en de nieuwste WPA2-standaard, en zelfs tegen netwerken die alleen gebruikmaken van AES-codering. Al deze aanvallen op WPA2 gebruiken een nieuwe techniek genaamd Key Reinstallation Attack (KRACK) die bestaat uit de volgende stappen:

Belangrijkste herinstallatieaanvallen: beschrijving op hoog niveau

Bij een sleutelaanval-aanval misleidt de aanvaller het slachtoffer tot het opnieuw installeren van een sleutel die al in gebruik is. Dit wordt bereikt door cryptografische begroetingsberichten te manipuleren en te reproduceren. Wanneer het slachtoffer de sleutel opnieuw installeert, worden de bijbehorende parameters, zoals het incrementele verzendpakketnummer en het ontvangstpakketnummer, teruggezet naar hun oorspronkelijke waarde. Kortom, om de veiligheid te garanderen, mag een sleutel slechts eenmaal worden geïnstalleerd en gebruikt. Helaas wordt dit type oefening niet gegarandeerd door het WPA2-protocol.

Belangrijkste herinstallatieaanvallen: concreet voorbeeld tegen het 4-wegsproces van WPA2

Wanneer een client lid wordt van een Wi-Fi-netwerk, wordt de 4-wegkoppeling uitgevoerd om te onderhandelen over een nieuwe coderingssleutel. U installeert deze sleutel na ontvangst van bericht 3 van de 4-wegkoppeling en, zodra de sleutel is geïnstalleerd, wordt deze gebruikt om normale dataframes te coderen met behulp van een coderingsprotocol.

Aangezien de berichten echter verloren kunnen gaan of kunnen worden verwijderd, zal het Access Point (AP) bericht 3 opnieuw verzenden als het geen passend antwoord als ontvangstbevestiging heeft ontvangen. Als gevolg hiervan kan de client bericht 3 verschillende keren ontvangen en telkens wanneer hij dit bericht ontvangt, zal hij dezelfde versleutelingssleutel opnieuw installeren en daarom het incrementele verzendpakketnummer opnieuw instellen en de afspeelteller ontvangen die wordt gebruikt door de coderingsprotocol

$config[ads_text5] not foundAls gevolg hiervan, door het hergebruik van het transmissiepakket te forceren, en op deze manier, kan het coderingsprotocol worden aangevallen, bijvoorbeeld kunnen pakketten worden afgespeeld, gedecodeerd en / of vervalst. Dezelfde techniek kan ook worden gebruikt om de groepssleutel, PeerKey, TDLS en snelle BSS-overgangsverbinding aan te vallen.

botsing

Pakketdecryptie is mogelijk omdat een sleutelherinstallatieaanval ervoor zorgt dat transmissienummers (soms ook pakketnummers of initialisatievectoren genoemd) op nul worden gezet. Als gevolg hiervan wordt dezelfde coderingssleutel gebruikt met verzendpakketwaarden die in het verleden al zijn gebruikt. Dit zorgt er op zijn beurt voor dat alle WPA2-coderingsprotocollen de sleutelstroom opnieuw gebruiken bij het coderen van de pakketten, waardoor Krack gemakkelijk kan worden aangevallen.

De mogelijkheid om pakketten te decoderen kan worden gebruikt om TCP SYN-pakketten te decoderen, waardoor een tegenstander de TCP-volgnummers van een verbinding kan verkrijgen en TCP-verbindingen kan kapen. Als gevolg hiervan kan de tegenstander, zelfs als we worden beschermd door WPA2, nu een van de meest voorkomende aanvallen op open wifi-netwerken uitvoeren: schadelijke gegevens injecteren in niet-gecodeerde HTTP-verbindingen. Een aanvaller kan bijvoorbeeld gebruik maken van deze situatie om ransomware of malware te injecteren in websites die het slachtoffer bezoekt en die niet zijn gecodeerd.

Als het slachtoffer het WPA-TKIP- of GCMP-coderingsprotocol gebruikt in plaats van AES-CCMP, is de impact exponentieel kritischer.

2. Impact Krack-aanval op Android en Linux

De Krack-aanval is het meest van invloed op versie 2.4 en hoger van wpa_supplicant, een wifi-client die veel wordt gebruikt in Linux.

In dit geval installeert de client een nulversleutelingssleutel in plaats van de echte sleutel opnieuw te installeren. Dit beveiligingslek lijkt te worden veroorzaakt door een opmerking in de Wi-Fi-standaard die suggereert dat de coderingssleutel uit het geheugen wordt verwijderd zodra deze voor de eerste keer is geïnstalleerd. Wanneer de client nu een opnieuw verzonden bericht ontvangt van de WPA2 4-wegkoppeling, installeert deze de nu verwijderde coderingssleutel opnieuw en installeert effectief een nulsleutel.

In het geval van Android kunnen we zien dat wpa_supplicant wordt gebruikt, dus Android 6.0 en hoger bevat ook dit beveiligingslek waardoor het verkeer dat door deze Linux- en Android-apparaten wordt verzonden, eenvoudig kan worden onderschept en gemanipuleerd.

We moeten niet vergeten dat momenteel 50% van de Android-apparaten kwetsbaar is voor deze verwoestende variant van Krack, dus we moeten voorzichtig zijn en de nodige beveiligingsmaatregelen nemen om te voorkomen dat we nog een slachtoffer worden.

CVE (Common Kwetsbaarheden en blootstellingen - Common Kwetsbaarheden en blootstellingen, zijn ontwikkeld om bij te houden welke producten worden getroffen door specifieke instanties van de Krack-aanval op het belangrijkste herinstallatieniveau.

De huidige beschikbare CVE's zijn:

Installeer de peer-coderingssleutel (PTK-TK) opnieuw in het 4-way link-protocol

CVE-2017-13.077

Installeer de groepssleutel (GTK) opnieuw in het 4-way link-protocol

CVE-2017-13.078

Installeer de integriteitsgroepsleutel (IGTK) opnieuw in het 4-way link-protocol

CVE-2017-13.079

Installeer de groepssleutel (GTK) opnieuw in de groepssleuteluitwisseling

CVE-2017-13.080

Installeer de integriteitsgroepsleutel (IGTK) opnieuw in de begroeting van de groepssleutel

CVE-2017-13.081

Acceptatie van een opnieuw verzonden verzoek voor snelle BSS-overgangsherkoppeling (FT) en herinstallatie van de coderingssleutel in paren (PTK-TK)

CVE-2017-13082 [

Installeer de STK-sleutel opnieuw in het PeerKey-proces

CVE-2017-13.084

Installeer de sleutel van de peerKey (TPK) tunnel direct link configuratie (TDLS) opnieuw in het TDLS link-protocol

CVE-2017-13.086

Het opnieuw installeren van de groepssleutel (GTK) bij het verwerken van een responsframe voor onderbroken modus van een draadloos netwerkbeheer (WNM)

CVE-2017-13.087

Installeer de integriteitsgroepsleutel (IGTK) opnieuw bij het verwerken van een responsframe voor onderbroken modus van een draadloos netwerkbeheer (WNM)

$config[ads_text6] not foundCVE-2017-13.088

We moeten niet vergeten dat elke CVE-ID een specifiek exemplaar van een belangrijke herinstallatie-aanval vertegenwoordigt. Dit betekent dat elke CVE-ID een specifieke kwetsbaarheid van het protocol beschrijft en daarom veel providers worden getroffen door elke individuele CVE-ID. Microsoft heeft bijvoorbeeld de CVE-2017-13080 ontwikkeld voor zijn Windows 10-apparaten.

Met deze aanval moeten we duidelijk maken dat het niet mogelijk zal zijn om het wachtwoord van ons wifi-netwerk te stelen, maar je kunt alles wat we er doorheen doen bespioneren wat delicaat is en Krack werkt niet tegen Windows- of iOS-apparaten.

We kunnen zien dat Android is ingeschakeld met alle Krack-aanvalsroutes:

Key Reinstallation Atacks

Hiermee kunnen we vermelden dat andere kwetsbare platforms, op kleinere schaal, OpenBSD, OS X 10.9.5 en macOS Sierra 10.12 zijn

4. Hoe onszelf te beschermen tegen deze Krack-aanval

Als een onzichtbare aanval zullen we nooit beseffen dat we worden aangevallen door Krack, zodat we het volgende als een goede oefening kunnen beschouwen:

- Gebruik indien mogelijk VPN-netwerken

- Controleer altijd of sites het beveiligde HTTP-protocol HTTPS gebruiken

- Zorg ervoor dat alle apparaten up-to-date zijn en update ook de routerfirmware

- Gebruik de beveiligingspatches van de fabrikant in de volgende links:

microsoft

Debian

Binnenkort zal een reeks scripts worden gelanceerd die van grote hulp zullen zijn om de impact van Krack te verminderen en zo deze nieuwe dreiging het hoofd te bieden.

Hoewel onze apparaten kwetsbaar zijn voor deze aanval, moeten we letten op de manier waarop we navigeren, hoe we persoonlijke informatie invoeren en vooral op de hoogte zijn van nieuwe systeemupdates.

Artikel